Wanneer je e-mail of document voorziet van een sensitivity label en wilt dit delen met een extern persoon, kan het voorkomen dat de ontvangende partij de inhoud niet kan openen. Heel irritant!

Dit zijn situaties wil je voorkomen omdat dit de adoptie van Purview Information Protection en dus de sensitivity labels niet bepaald bevorderd. In deze blog leg ik uit waar je op moet letten zodat je deze fout kan voorkomen.

Mogelijke issues

- De cross tentant instellingen van een organisatie kan verantwoordelijk zijn om encrypted inhoud te blokkeren van de gebruikers uit jouw eigen tentant.

- Conditional Access policies die Microsoft Rights Management Services en toegekend staan aan externe gebruikers.

Cross tenant settings en encrypted content

Als je werkt met versleuteling via Microsoft Entra ID (Azure AD) en je wilt informatie delen met andere organisaties, is het belangrijk om te begrijpen hoe cross-tenant toegang werkt. Dit bepaalt namelijk wie toegang heeft tot encrypted documenten en e-mails, en wie niet. In deze blogpost leg ik uit wat je moet weten en hoe je dit eenvoudig kunt instellen.

Wat is cross-tenant access?

Cross-tenant access betekent dat gebruikers van andere organisaties toegang kunnen krijgen tot encrypted content in jouw tenant, of andersom. Denk bijvoorbeeld aan een situatie waarin jij gevoelige documenten deelt met een klant die ook Microsoft Entra ID gebruikt. De instellingen van beide organisaties moeten dan goed staan, anders kunnen gebruikers geen toegang krijgen.

Waarom toegang soms geblokkeerd wordt

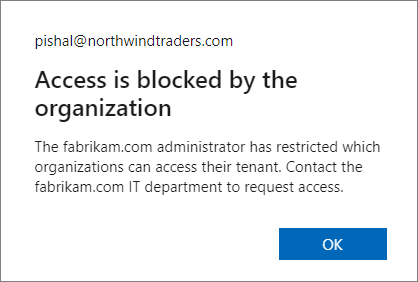

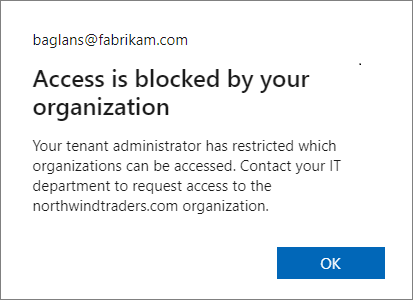

Het kan dus gebeuren dat gebruikers van andere organisaties jouw encrypted content niet kunnen openen, of dat jouw gebruikers geen toegang hebben tot encrypted documenten van een andere organisatie. Dit komt door de cross-tenant instellingen, die ervoor kunnen zorgen dat toegang wordt geblokkeerd. Het bericht dat de gebruiker te zien krijgt, geeft vaak aan welke organisatie de toegang heeft geblokkeerd.

Als een andere organisatie de toegang blokkeert: Dan ziet de gebruiker een bericht waarin staat dat toegang is geblokkeerd door de andere organisatie, met de domeinnaam van die organisatie.

Als jouw organisatie de toegang blokkeert: Dan zien externe gebruikers een bericht dat toegang is geblokkeerd door jouw tenant, met een verwijzing naar je systeembeheerder.

Standaard instellingen

Normaal gesproken hoef je niets in te stellen voor cross-tenant authenticatie om te werken wanneer gebruikers encrypted content beschermen met Azure Rights Management (de versleutelingsdienst van Microsoft). Echter, je kunt wel cross-tenant toegang beperken via Microsoft Entra External Identities. Dit kan invloed hebben op de toegang tot encrypted e-mails en documenten, afhankelijk van de configuraties van beide organisaties.

Voorbeeld:

Stel, een andere organisatie heeft cross-tenant instellingen die voorkomen dat hun gebruikers jouw encrypted documenten kunnen openen. Totdat hun beheerder deze instellingen aanpast, krijgen hun gebruikers een bericht dat de toegang is geblokkeerd.

Cross-Tenant Settings configureren

Als je wilt dat andere organisaties toegang krijgen tot jouw encrypted content, of als je toegang wilt tot hun content, volg dan deze stappen:

- Voor inbound toegang (toegang tot jouw encrypted inhoud):

- Maak een inbound setting aan in je Microsoft Entra configuratie die toegang geeft tot Microsoft Azure Information Protection (ID:

00000012-0000-0000-c000-000000000000).

- Maak een inbound setting aan in je Microsoft Entra configuratie die toegang geeft tot Microsoft Azure Information Protection (ID:

- Voor outboundtoegang (toegang tot hun encrypted inhoud):

- Maak een outbound setting aan die toegang geeft tot dezelfde service.

Instellingen voor Multi-Factor Authenticatie (MFA) en toegang

Als je gebruikmaakt van Conditional Access policies die MFA vereisen voor gebruikers, dan is het belangrijk om dit goed in te stellen voor externe gebruikers die encrypted content willen openen:

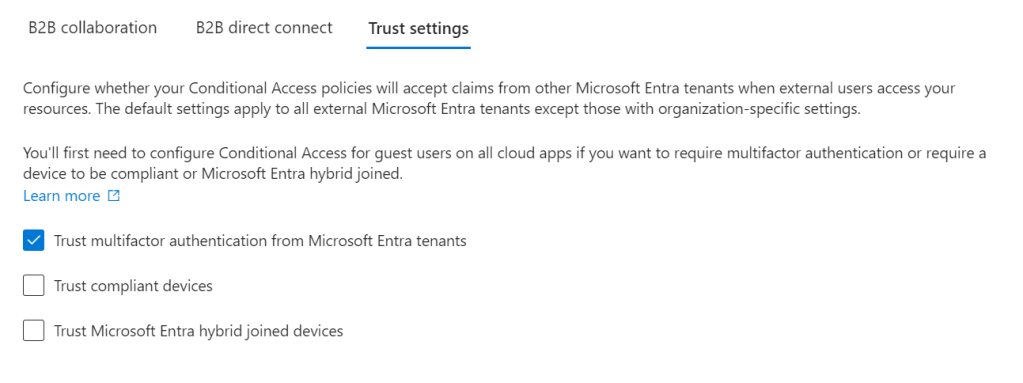

- Voor externe gebruikers met een eigen Microsoft Entra account: Gebruik de cross-tenant access om MFA-instellingen van andere tenants te vertrouwen.

Deze instelling maak je in de Cross-tenant access settings en onder de tab Trust settings, zie de afbeelding hieronder. - Voor andere externe gebruikers (zonder Microsoft Entra account): Deze gebruikers moeten een gastaccount krijgen in jouw tenant om toegang te krijgen.

Als dit niet is geconfigureerd, kunnen externe gebruikers de encrypted content niet openen en krijgen ze een foutmelding die vaak verkeerde instructies geeft, zoals om opnieuw in te loggen met een ander Microsoft Entra account.

Als je geen toegang kunt verlenen

Kun je deze configuraties niet toepassen voor externe gebruikers? Dan zijn er twee opties:

- Verwijder Microsoft Azure Information Protection uit je Conditional Access policies.

- Sluit externe gebruikers uit van deze policies, zodat zij toch toegang hebben.

LET OP: dit is natuurlijk niet de gewenste instellingen en zijn minder veilig.

Samenvatting

Cross-tenant access en encryptie met Microsoft Entra ID vereisen een zorgvuldige configuratie, vooral als je beveiligde documenten wilt delen met andere organisaties. Zorg ervoor dat je de juiste instellingen toepast om zowel inkomende als uitgaande toegang mogelijk te maken, en dat je Conditional Access policies op de juiste manier configureert om externe gebruikers toegang te geven.